News

[網管人專訪] 達友代理ANCHOR特權帳號管理 本土研發符合在地需求

達友代理ANCHOR特權帳號管理 本土研發符合在地需求

特權帳號自動配發管理 輕鬆遵循法規並落實資安

洪羿漣 2015/9/21

現代化企業仰賴資訊科技提升營運效率,諸如AD(Active Directory)服務、資料庫、虛擬平台、網路與資安設備,均為不可或缺的基礎架構。然而,各應用系統的高權限管理帳號如果疏於管理,一旦發生資安事件,就得面對未經授權的操作、共享特權帳號與密碼缺乏可歸責性等問題。即使系統運作執行會產生Log紀錄,但只能從中看到管理者帳號登入時間、執行的指令,針對究竟是哪一個使用者帳號驅動執行則無從得知,萬一發生機敏資料遭破壞或外洩事件,根本難以釐清責任歸屬。

其實國際間針對特權帳號管理的法規與解決方案發展已久,只是在台灣,達友科技副總經理林皇興觀察,只有政府、金融、電信等產業,在法規遵循壓力下才有實施保護措施。他以規範嚴格的金融業舉例,過去常見是透過實體的保管箱,封存特權帳號密碼,當IT部門或使用者端日常維運系統需要登入時,必須填寫申請單登記領用。待工作完成歸還信封後,還必須更換密碼、重新印製密碼信封,整個過程估計要一小時才能完成。若遇到主管機關要求特權帳號必須每兩個月變更密碼,同時必須符合複雜度原則,就只能仰賴人力逐台系統登入變更。但金融業的內部系統主機大多數以百台計,即使重設密碼如此簡單的動作也變得耗時費力而且容易出錯。達友科技日前代理的ANCHOR,即可協助企業更有效率地管理特權帳號,同時確保存取安全性。

落實法規遵循 提升管理效率

「為了協助客戶落實法規遵循、提升管理效率與安全性,其實我們從兩年前就在評估國際間知名的特權帳號管理解決方案。」林皇興說。過程中發現,台灣的企業文化較特殊,若採用外商設計的解決方案,往往難以直接套用。他舉例如特權帳密的申請,導入的解決方案必須能讓既有的表單與工作流程維持不變,如此一來,勢必需要經過客製化才得以整合。而ANCHOR的研發團隊就在台灣,得以快速回應在地企業客製化需求,可說是達友科技選擇代理的重要原因之一。

他進一步說明,ANCHOR是本土廠商新陽電腦科技所研發設計,團隊在台灣成立已十多年,過去是系統整合商,以承接標案為主,二年前開始轉型推出的ANCHOR,依據Gartner的定義屬於PAM(Privileged Access Management)的範疇,有別於僅管理特權帳密的PIM(Privileged Identity Management),此類PAM方案還增添了授權/存取管理、行為監控與記錄機制。

不需在受控主機端安裝代理程式(Agent),ANCHOR內建自動盤點功能即可集中控管特權帳密,以取代傳統需仰賴人力操作「拆信封」的工作模式。使用需求者經由瀏覽器介面進入ANCHOR申請密碼的簽核流程,領用後才可登入後端系統。待使用完畢後歸還,亦可透過自動化流程更改密碼,並重新封存。除了提高工作效率,自動盤點功能也可以避免使用需求者為了方便日後登入,又趁機私下建立新帳號。

.png)

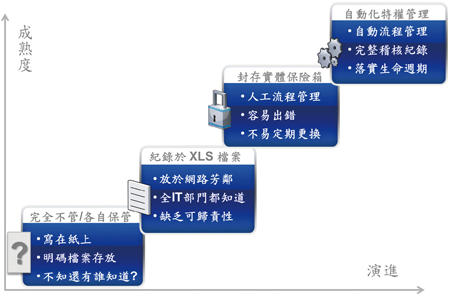

▲現今特權帳號管理解決方案已進化到自動化管理階段,除了協助提升管理效率,亦可藉此降低資料外洩風險。(資料來源:達友科技)

「自動盤點可說是PAM最底層的基礎,關鍵在於企業後端系統眾多,必須可支援複雜的異質應用環境,而整合能力正是達友科技的強項。」林皇興強調。完成ANCHOR與後端系統的整合後,即可在使用者經由administrator、root等特權帳號登入系統時,自動關連存取權限,記錄經由特權帳號登入的使用者,遠端存取過程亦可透過畫面錄影方式即時監控與記錄。

即時錄影監看功能可說是ANCHOR的核心特性,搭配系統內建的臨時帳號申請機制,正符合台灣企業IT委外所需。當外包廠商維護系統時,以往的作法大多是承辦人員代為登入,如今透過ANCHOR內建的臨時帳號機制,即可為委外廠商新建帳號,且經由ANCHOR代為登入後端系統後,存取行為得以全程錄影,承辦人員只需在自己的電腦上監看即時影像畫面,即可得知委外廠商的操作行為。一旦發現操作行為有疑慮,亦可發送指令至系統端即時中斷。

全面納管特權帳號 降低資料外洩風險

除了法規稽核之外,另一個推動特權帳號管理受到企業端關注的因素,即在於資料外洩問題日漸加劇。林皇興觀察,現代的駭客工具設計精良,進階持續性滲透攻擊(APT)只要利用電子郵件發送附加惡意檔案或釣魚網址,吸引使用者點選後,作業系統在背景下載遠端存取型木馬(Remote Access Trojan,RAT),即可開始遠端遙控,執行包含鍵盤側錄、螢幕擷取、傳送檔案等動作。之後再透過PTH(Pass-the-Hash)手法,來取得特權帳號與密碼的認證足跡。

由於目前Windows系統處理登入帳號與密碼的方式,是採以Hash演算過後存放,終端電腦登入後欲執行連線網路芳鄰等內部存取行為時,只要提供該Hash值,Windows系統即可接受。此機制是Windows系統為了單一登入(Single-Sign-On,SSO)而設計,卻經常被駭客以滲透工具(例如開放原始碼的MetaSploit、Mimikatz等)呼叫負責該服務的Lsass.exe,執行讀取存放在記憶體中的認證足跡。

林皇興指出,近來發現PTH手法更進一步利用PowerShell指令下載滲透物件。對駭客而言,要在已成功滲透的電腦上執行指令相當容易,文字形式傳遞又可迴避資安偵側,送出執行後不到一分鐘時間,即可取得該台電腦中所有曾經登入的特權帳號與密碼資訊。他指出,建置ANCHOR全面納管特權帳號、把關機敏資料存取,便得以降低資料外洩風險。

為取代傳統實體特權帳號密碼函,ANCHOR架構底層設計有如數位密碼保管箱(Credential Vault),於保管箱內的密碼會採以三種演算法加密,且金鑰分持,即使是ANCHOR的管理者也無法單獨取出保管箱的密碼,必須要通過ANCHOR軟體介面才能取用。即使保管箱的密碼檔案被駭客盜取,仍必須破解三層加密機制才得以取得密碼。

萬一發生災難造成ANCHOR系統毀損,亦可透過破窗機制在異地還原密碼,不致影響使用者登入。林皇興說明,破窗機制必須在事前先選定兩個人,提供例如健保卡、自然人憑證等晶片憑證卡,將來金鑰在異地執行還原時,同樣需事前設定的兩種晶片卡才得以成功取出密碼,藉此保障密碼的安全性。

網管人官網專訪文章連結:http://www.netadmin.com.tw/article_content.aspx?sn=1509080006